코발트 스트라이크와 메타스플로잇(Metasploit) 같은 인기 있는 레드팀 도구를 악의적으로 변형한 공격이 상당한 혼란을 야기하며 멀웨어 캠페인의 주요 전략으로 부상하고 있다.

검색 기반 솔루션 및 위협 헌팅 기업 엘라스틱(Elastic)의 연구에 따르면, 이 두 가지 기존 침투 테스트 도구가 무기화되어 2024년 전체 멀웨어 활동의 거의 절반을 차지할 것으로 예상된다.

ⓒ Shutterstock

ⓒ Shutterstock

엘라스틱 보안 연구소는 보고서에서 “가장 흔히 볼 수 있는 멀웨어 제품군은 주로 공격용 보안 도구(OST)와 관련이 있으며, 작년에 비해 크게 증가한 수치”라고 말했다. “코발트 스트라이크, 메타스플로잇, 슬리버, 도넛로더, 미터프리터는 작년에 발견된 전체 멀웨어의 약 3분의 2를 차지한다.”

기업이 클라우드 환경을 과도하게 잘못 구성하여 공격 활동이 증가하고 있으며, 공격자가 방어 회피에서 직접 인증정보 접근으로 전환하기 시작했다는 점도 연구의 주요 결과 중 하나다.

좋은 방어가 최고의 공격

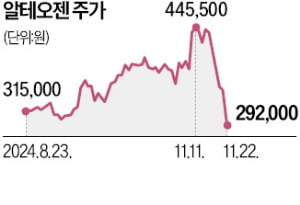

코발트 스트라이크(27%)와 메타스플로잇(18%)은 엘라스틱 조사에서 가장 많이 관찰된 상위 2개 OST였다. 그 밖의 다른 도구로는 실버(9%), 도넛로더(7%), 미터프리터(5%) 등이 있었다.

연구진은 기업 환경에서 취약점을 식별하도록 특별히 설계된 도구를 활용할 수 있다는 점이 공격자에게 상당한 이점을 제공한다고 지적했다. 게다가 이러한 도구를 오픈소스로 공개하면 악의적인 공격자들의 접근성이 높아져 기업 보안팀의 문제가 더욱 악화될 수 있다.

엘라스틱 보안 연구소 디렉터 데본 커는 “코발트 스트라이크와 메타스플로잇은 모두 꽤 오랫동안 위협 활동에서 역할을 해왔으며, 메타스플로잇은 오픈소스다"라고 말했다. “하지만 사용자에게 접근할 수 있는 새로운 유형의 오픈소스 멀웨어도 목격된다. 특히 실버는 올해 정말 큰 활약을 펼쳤다.”

커는 이러한 도구가 최소한의 기술적 역량만 갖춘 공격자에게 특히 매력적이라고 설명한다. “공격는은 이러한 도구를 배포할 수 있으며, 어떤 환경에서는 자동으로 작동하고 어떤 환경에서는 약간의 수정만 하면 성공할 수 있다"라고 커는 말했다.

또한 이러한 악성 활동의 출처를 정확하게 파악하는 과정을 복잡하게 만든다고 덧붙였다.

이번 조사에서는 운영체제 점유율에 따라 대부분의 멀웨어가 윈도우(66%) 시스템에 배포됐고, 리눅스 호스트(32%)가 그 뒤를 이었으며, 맥OS는 2% 미만의 멀웨어가 관찰되어 가장 적게 침입한 것으로 나타났다.

합법적인 소프트웨어로 가장한 멀웨어(트로이 목마)가 가장 많이 관찰된 멀웨어 카테고리(82%)였다.

실사에 실패한 기업

인기 있는 클라우드 환경을 사용하는 많은 기업이 보안 구성에 대한 CIS 가이드라인을 충족하지 못했다. AWS, 구글 클라우드, 마이크로소프트 사용자의 전체 태세 점수는 100점 만점에 57점, 47점, 45점을 기록했다.

연구원은 “AWS에 대한 상태 점검 실패를 분석해 보면 전체 상태 점검 실패의 30%가 S3와 관련된 것으로 나타났다”라며, 상태 점검 실패는 기업이 규정된 보안 상태에 실패한 경우를 의미한다고 덧붙였다. 네트워킹(23%)과 IAM(15.5%)도 AWS에서 취약한 영역이었다.

스토리지 계정(47%)과 네트워킹(15%)은 마이크로소프트 애저 사용 기업에서 여전히 우려되는 영역이다. 해당 영역에서 가장 많은 태세 점검이 실패했기 때문이다. 구글 클라우드 고객은 빅쿼리(44%), 가상 머신(29%), 네트워킹(15%) 워크플로우에서 격차를 보였다.

이번 연구에서는 위협 행위자가 방어 회피 관행에서 무차별 대입 등의 방법으로 합법적인 자격 증명을 획득하여 추가 침입을 시도하는 새로운 트렌드가 관찰됐다.

엘라스틱 위협 및 보안 인텔리전스 책임자인 제이크 킹은 “2024 글로벌 위협 보고서의 발견은 지속적으로 목격하고 있는 방어 기술이 효과를 발휘하고 있다는 사실을 다시 한번 확인시켜 준다. 연구에 따르면 방어 회피가 작년에 비해 6% 감소했다. 공격자는 보안 도구를 악용하고 합법적인 자격 증명 수집에 투자하여 목표를 달성하는 데 더욱 집중하고 있으며, 조직이 잘 조정된 보안 기능과 정책을 갖춰야 할 필요성을 강조한다”라고 말했다.

보고서는 전체 악성 클라우드 행위의 23%는 주로 마이크로소프트 애저에서 크리덴셜 액세스에 기인하며, 그 중 35%는 크리덴셜 스터핑, 비밀번호 스프레이, 사전 공격과 같은 무차별 대입 기법을 통해 이루어졌다. 이는 작년보다 12% 증가한 수치다.

editor@itworld.co.kr

English (US) ·

English (US) ·